I. Overview- Là giao thức độc quyền của cisco.- 2/2013 Cisco đưa EIGRP đưa vào RFC nhưng đến nay RFC vẫn chưa công nhận nên giao thức EIGRP đang là độc quyền của Cisco- AD = 90( ospf =100, rip =110)- Metric : phụ thuộc vào tham số K- Hội tụ cực kì nhanh.- Thuộc nhóm Advance distance vector- cấu hình đơn giản và có thể cấu hình theo 2 cách:

- cấu hình giống như Distance vector

- cấu hình giống như Link state

- Gửi toàn bộ bảng định tuyến qua cho các neighbor giống như Rip. Nhưng nó chỉ gửi cho đến khi mạng hội tụ thì ngưng không gửi nữa.- Khi có 1 sự thay đổi trong mạng thì nó mới gửi cập nhập đi và chỉ gửi 1 phần cập nhập đi nghĩa là router nào cần cập nhập thì nó mới gửi( giống OSPF)- Load balancing cho những mạng bằng nhau. Có thể có nhiều đường đi và nhiều đường dự phòng- Hỗ trợ 2 loại gói tin Multicast(224.0.0.10) và Unicast- Thuộc nhóm classless protocol- Routing table được gửi theo dạng Major-network giống với RIPv2 nên chúng ta cần dùng thêm câu lệnh “no auto-sumary” giống Ripv2 để nó không summary mạng- Hỗ trợ nhiều mồi trường : IPX,apptalk...II. Nguyên tắc hoạt động- Để tìm ra đường đi tốt nhất nó phải trải qua 3 giao đoạn

- Thiết lập neighbor

- Đưa ra bảng topology

- Dùng thuật toán Dual để tìm ra đường đi tốt nhất trong bảng định tuyến

=> Giống OSPF1. Thiết lập Neighber- Thiết lập neighbor giống như OSPF

- B1: trao đổi gói tin hello 5s/1 lần có IP(224.0.0.10)

- B2: các thông số trong hello với khớp với 1 vài thông số trên router thì mới được làm neighbor của nhau:

+ AS (Autonomous system: hệ thống tự trị): giống AS của IEEE nhưng ý nghĩa nhỏ hơn nhiều so với AS trên. Nó chỉ tương đương với 1 vùng hay 1 domain chạy EIGRP.

+ Cùng Subnet(không cần cùng subnet-mask)

+ Cùng loại xác thực. Chỉ hỗ trợ duy nhất xác thực MD5

=> Thỏa 3 đk trên thì 2 router sẽ là neighbor của nhau2. Bảng topology- FD(Feasible Distance): là Metrci tính từ router của mình đến mạng đích- AD(Advertised Distance): là Metric từ neighbor của mình đến mạng đích

| Des.N | Next-hop | FD | AD |

| 4.0.0.0/8 | R1 | 1000 | 900 |

| 4.0.0.0/8 | R2 | 2000 | 1200 |

| 4.0.0.0/8 | R3 | 3000 | 800 |

Bảng topology

3. Tìm đường đi tốt nhất- Đường nào có giá trị FDmin sẽ được đưa vào bảng định tuyến.- Đường FDmin được gọi là đường Seccessor- Để đảm bảo mạng hội tụ nhanh thì EIGRP đưa ra các đường dự phòng.- Đường dự phòng phải thoat mãn 2 ĐK

- FĐ dự phòng > FDmin

- AD dự phòng < FDmin

- 2 Nguyên tắc làm việc trên giúp chống loop 100%- Bất cứ đường nào thỏa mãn 2 đk thì đều làm được đường dự phòng không giống OSPF chỉ có 1 đường- Đường dự phòng có tên gọi là Feasible Successor (FS)- Cơ chế preempt nghĩa là khi Successor chết mà sống lại thì vẫn tiếp tục được làm Successor

1. Cấu hình AS

- Để thiết lập EIGRP cho 2 router chúng ta cần khai báo 1 giá trị định danh AS cho router mà router này thuộc về.

- Giá trị AS này trên 2 router thuộc cùng 1 routing domain phải khớp với nhau

| Router(config)#router eigrp AS |

2. Bật EIGRP trên interface- Có 2 cách:

- Cách 1: theo kiểu distance vector

| Router(config-router)#network ip major-network |

Thông thường sử dụng cách này vì nhập Major-network cho nhanh

| Router(config-router)#network ip wildcard |

câu lệnh giống

OSPF nhưng chỉ dừng lại ở

wildcard và không có thêm thông số

area như bên OSPF

- EIGRP thuộc nhóm advance distance vector nên chúng ta phải đánh câu lệnh no auto-sumary để nó gửi quảng bá mạng chi tiết.

| Router(config-router)#no auto-sumary |

- Không cho gửi các update ra các cổng mạng Lan ko cần thiết

| Router(config-router)#passive-interface eth0 |

- Default router để ra internet

| Router(config-router)#redistribute static |

3. Xem bảng topology- Lệnh để xem bảng topology

| Router#Show ip eigrp topology |

- Trên bảng topology chỉ hiện những đường tốt( đường successor và Feasible successor) và ko hiện những đường xấu.

- Tay trái là FD, tay phải là AD.

- P(passive) những mạng nào đang hoạt động kí hiệu chữ P

- A(actice) những mạng nào đang có vấn đề kí hiệu chữ A

- Lệnh hiện all_link

| Router#sh ip eigrp topology all_link |

- Hiện ra tất cả các đường link bao gồm đường tốt và đường không tốt. Nhưng đường không tốt phải thỏa điều kiện : AD = FDmin

- Dựa vào bảng topology ta đưa ra được loadbalacing:

Metric = [(107: Bandwidthmin) + ∑delay ] x 256

+ BandWidth: Kbps

+ Delay: tens of microseconds

- Để xem thông số BW,delay…

| Router#show ip interface f0/1 |

- Bảng các thông số của 1 số interface cơ bản

| Interface | Bandwitch(Mbp) | Delay(µs) |

| Ethenet | 10 | 1.000 |

| FasEthenet | 100 | 100 |

| Serial | 1,544 | 20.000 |

| Loopback | 8.000.000 | 5.000 |

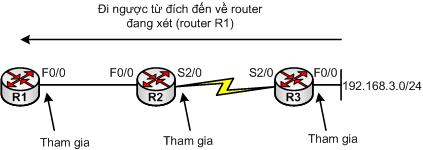

- Ví dụ: Tính Metric từ router R1 à R3

Hình 5 – Xác định các cổng tham gia tính toán metric với EIGRP.

Hình 5 – Xác định các cổng tham gia tính toán metric với EIGRP.

- BandwidthSerial = 1,544 Mbps = 1544 Kbps

- BandwidthEthenet = 100 Mbps = 10 000 Kbps

- Bandwidthmin = 107 : 1544

- ∑delay = 100 + 20 000 + 100 = 20 200 µs = 20 200 : 10 = 2 020 (tens of microseconds)

- Metric = [( 107 : 1544 ) + 2 020)] x 256 = 2 174 976

4. Loadbalancing- Để tính Loadbalancing ta bật bảng topology để tính- Loadbalancing trên những đường bằng nhau(cùng Metric) và trên những đường không bằng nhau( ko cùng giá trị Metric).- Loadbalacncing trên những đường bằng nhau:

- Mặc định là loadbalancing trên 4 đường và maximum là 16 đường

- Để chỉnh số đường Loadbalancing

| Router(config-router)#maximum-path 8 |

- Loadbalancing trên những đường không bằng nhau

- Chỉ chỉnh được Loadbalancing trên những những đường Seccessor or Feasible successor

- Để Loadbalancing thì đường FS phải lên được bảng định tuyến

| Router(config-router)#varance n |

+ Mặc định n =1.

+ n x FDss > FDFd thì Feasible successor mới lên được bảng định tuyến

+ Lưu ý: Nên nhân số varian n vừa phải vì khi tính toán đường đi tốt nhất thì số ở trên cực lớn à CPU xử lý cực nhiều.

5. Authentication- Gồm 5 bước

- Bước 1: tạo ra 1 móc chìa khóa(key chain)

- Bước 2: trên móc chìa tạo ra chìa khóa(key)

- Bước 3: đặt mật khẩu cho key(identify key)

- Bước 4: Bật xác thực trên interface( lưu ý EIGRP chỉ bật được xác thực MD5)

- Bước 5: Móc cái keychain vào interface

(config)#key chain name

(config-chain)#key id

(config-key-chain-key)#key-string password

(config-if)#ip authentication mode eigrp AS md5

(config-if)#ip authentication key-chain eigrp AS name key-chain |

- Bước 1 hai bên ko cần giống nhau. Nhưng bắt buộc Bước 2,3 hai bên phải giống nhau.- Để kiểm tra 2 bên có xác thực nhau chưa

| Router#show ip eigrp neighber |

- Nếu 2 router đã xác thực với nhau thì chúng sẽ là neighber của nhau